Quản trị mạng – Trong bài này chúng tôi sẽ giới thiệu một số mẹo, công cụ cũng như một số lệnh để test nhằm bảo đảm rằng các GPO của bạn và các thiết lập bảo mật của chúng đang được áp dụng đúng.

Là quản trị viên Active Directory, Group Policy, bảo mật và desktop, chắc chắc các bạn sẽ biết cách tốt nhất để bảo mật môi trường Windows là sử dụng Group Policy. Có thể nói rằng có đến hàng trăm, hay hàng nghìn các thiết lập bảo mật trong một Group Policy Object (GPO). Sử dụng GPO là một phương pháp hiệu quả, mạnh và có tính tự động. Mặc dù vậy, chắc chắn sẽ có lúc bạn tự hỏi rằng các thiết lập GPO và thậm chí cả GPO liệu có được áp dụng đúng hay không. Trong bài này, chúng tôi sẽ giới thiệu cho các bạn một số công cụ, lệnh và một số mẹo để test các GPO và các thiết lập bảo mật đang được sử dụng của chúng có đúng không.

Thiết lập bảo mật được xem xét ở đây là gì?

Với trên 5000 thiết lập trong một GPO, do đó chúng tôi muốn làm rõ 100% thiết lập nào mà chúng ta sẽ đề cập đến trong bài viết này. Có một phần đặc biệt trong GPO được sử dụng cho mục đích bảo mật và trong bài này chúng tôi sẽ chỉ đề cập đến vùng đặt biệt này.

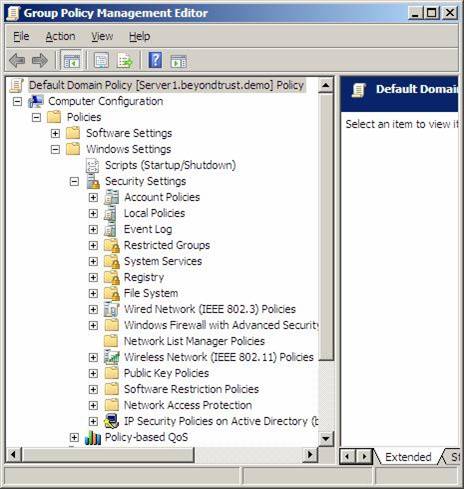

Để tìm ra vùng bảo mật này, bạn cần mở một GPO, tốt nhất là thông qua GPMC, vì một GPO nội bộ không có bộ thiết lập như GPO từ Active Directory. Khi đã mở được một GPO, bạn mở phần Computer Configuration"Policies"Windows Settings"Security Settings, như thể hiện trong hình 1.

Hình 1: Nút Security Settings được mở trong Group Policy Management Editor

Ở đây bạn sẽ thấy rất nhiều thiết lập, từ Registry hack, quyền người dùng, các điều khoản cho files/folders/Registry, bảo mật không dây, thành viên nhóm,… Phần lớn các thiết lập này được kiểm soát bởi một extension bảo mật phía trình khách, vì vậy nếu một thiết lập nào đó lỗi, tất cả chúng có thể sẽ bị lỗi. Ngược lại, nếu một trong số chúng được áp dụng, tất cả chúng sẽ áp dụng (theo lý thuyết!).

Hướng dẫn số 1

Từ bên trong GPMC (trên bất kỳ máy nào mà bạn có các đặc quyền quản trị viên), bạn sẽ có thể chạy công cụ Group Policy Results. Công cụ này được xây dựng bên trong GPMC, vì vậy không có gì đặc biệt cần phải thực hiện ở đây. Từ GPMC, bạn có thể quyết định xem thiết lập nào đang nằm trên máy tính mục tiêu có liên quan đến các thiết lập bảo mật mà bạn đã triển khai trong GPO của mình.

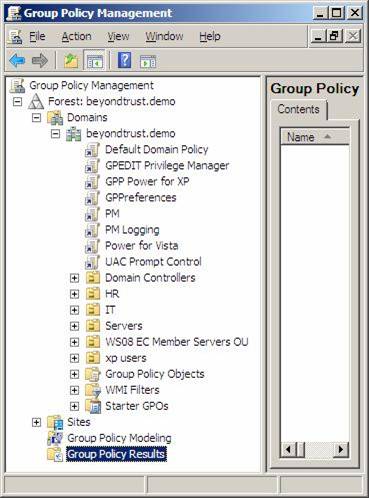

Để tìm đến nút Group Policy Results trong GPMC, bạn cần tìm ở phía dưới giao diện điều khiển GPMC. Xem thể hiện như trong hình 2 bên dưới.

Hình 2: Nút Group Policy Results ở phía dưới danh sách nút GPMC

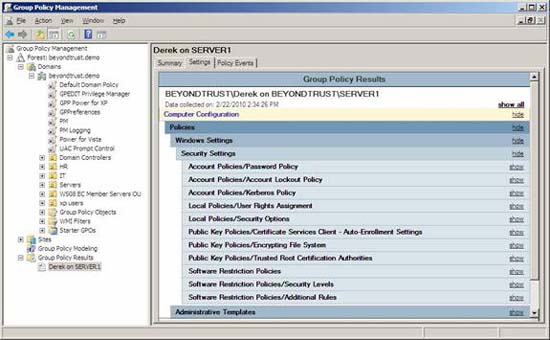

Với công cụ này, bạn cần chọn “user account” và “computer account” mà mình muốn kiểm tra kết quả. Điều này được khởi tạo bằng cách kích phải vào nút Group Policy Results và chọn wizard. Khi wizard hoàn tất, bạn sẽ thấy kết quả của mình được liệt kê bên dưới nút Group Policy Results, như thể hiện trong hình 3.

Hình 3: Group Policy Results minh chứng kết quả của GPO và các thiết lập cho sự kết hợp của người dùng và máy tính.

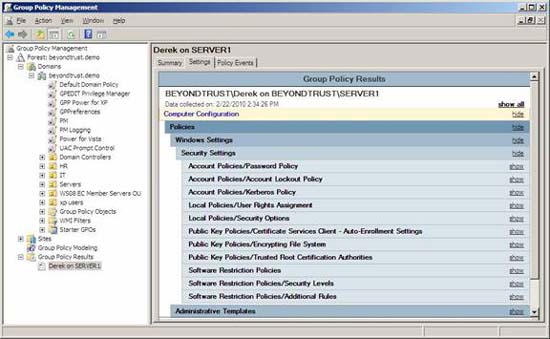

Từ giao diện này, bạn có thể kiểm tra nhiều khía cạnh của các GPO đã được áp dụng, cũng như các thiết lập. Bên trong giao diện này, có thể kiểm tra panel bên phải về nhiều kết quả khác nhau. Kiểm tra Group Policy Objects để bảo đảm rằng GPO của bạn được áp dụng và không bị từ chối do một lý do nào đó. Thứ hai, bạn có thể kiểm tra Component Status để biết được các lỗi có liên quan đến extension bảo mật phía trình khách. Cuối cùng là có thể kiểm tra tab Settings ở phần Security Settings và các thiết lập mà bạn đã áp dụng, như thể hiện trong hình 4.

Hình 4: Tab Settings cho Group Policy Results sẽ chỉ thị thiết lập nào được áp dụng cho máy tính mục tiêu

Hướng dẫn số 2

Bạn có thể chạy RSOP.msc trên máy tính mục tiêu, cách thức này sẽ cung cấp cho bạn những thông tin tương tự như trong bài số 1, ngoại trừ cho giao diện là khác hoàn toàn. Hình 5 minh chứng rằng lệnh RSOP.msc trên máy tính mục tiêu thể hiện các thiết lập GPO theo cùng định dạng như GPO gốc được sử dụng để cấu hình nó trong bộ soạn thảo. Điều này mang lại khá nhiều lợi ích cho một số người, vì không cần phải lo lắng về đường dẫn của thiết lập bảo mật, bạn có thể vào trực tiếp nút trong GPO và xem kết quả.

Hình 5: RSOP.msc cho kết quả trên máy tính mục tiêu

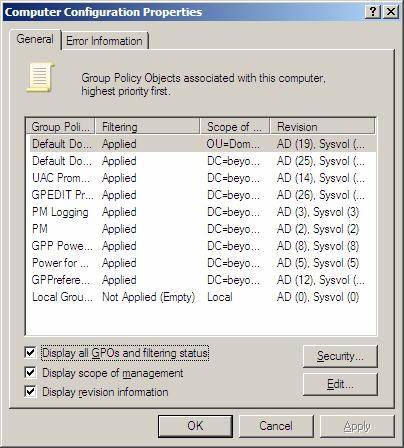

Để xem thêm các thông tin về các GPO và các extension phía trình khách, bạn cần một số thao tác sâu hơn trong giao diện này. Nếu kích phải vào nút Computer Configuration, bạn có thể chọn các tùy chọn menu của Properties. Từ đây, bạn sẽ thấy các GPO được áp dụng, cũng như có thể chuyển đổi để xem các nút bên dưới, như thể hiện trong hình 6:

- GPO và trạng thái lọc

- Phạm vi quản lý của GPO

- Thông tin xem lại về GPO

Hình 6: Tùy chọn RSOP Properties hiển thị thêm các thông tin chi tiết về các GPO được áp dụng

Thông tin này có thể giúp đỡ bạn phát hiện tại sao GPO và các thiết lập liên quan không được áp dụng.

Để xem các thông tin chi tiết phía trình khách, bạn cần chọn tab Error Information, như thể hiện trong hình 7.

Hình 7: Tab Error Information bên trong tùy chọn thuộc tính RSOP.msc

Ở đây, bạn có thể thấy tại sao một CSE không thể được áp dụng, chương trình sẽ thông tin cho bạn về lý do tại sao các thiết lập có thể không nằm trong giao diện RSOP.msc.

Hướng dẫn số 3

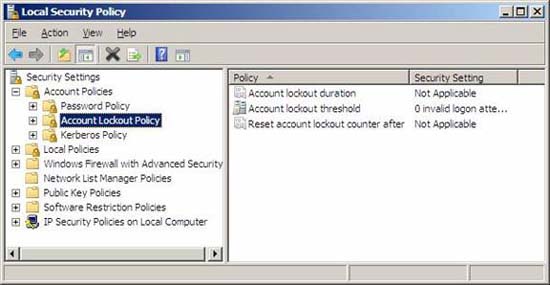

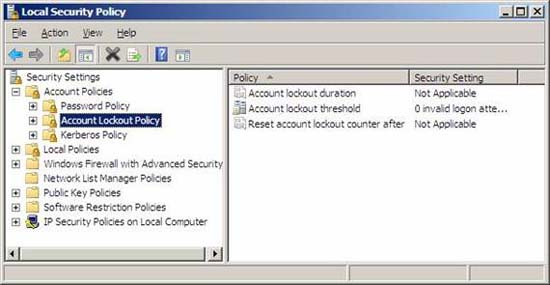

Nếu chỉ muốn nhắm tới các thiết lập bảo mật, thay vì tất cả các thiết lập được triển khai từ GPO, bạn có thể chạy secpol.msc trên máy tính mục tiêu. Công cụ này sẽ chỉ hiển thị một tập nhỏ các GPO, theo cùng định dạng như bộ soạn thảo GPO gốc. Bạn có thể thấy trong hình 8.

Hình 8: Secpol.msc chỉ hiển thị các thiết lập bảo mật trên máy tính mục tiêu

Có hai vấn đề mà chúng tôi muốn đề cập về công cụ này. Đầu tiên, công cụ này sẽ hiển thị nhiều thiết lập, không chỉ các thiết lập bảo mật được triển khai từ một GPO. Điều này khá tuyệt vời vì bạn có thể thấy tất cả các thiết lập bảo mật trên máy tính, không chỉ các thiết lập được triển khai từ một GPO. Bạn có thể khẳng định ngay lập tức thiết lập nào từ một GPO trong Active Directory khác so với các thiết lập được áp dụng nội bộ bằng biểu tượng trên thiết lập. Nếu quan sát hình 8, bạn có thể thấy ngưỡng khóa tài khoản (Account lockout threshold) có một biểu tượng khác so với hai thiết lập khác. Biểu tượng cho thiết lập này minh chứng rằng thiết lập là từ một GPO từ Active Directory, nơi hai thiết lập khác được cấu hình nội bộ.

Điểm thứ hai là bạn có thể thấy rõ công cụ secpol.msc không hiển thị nhiều thiết lập GPO như công cụ RSOP.msc. Vì vậy khi kiểm tra các thiết lập nào đó, bạn cần làm việc với công cụ thể hiện tốt nhất các kết quả mà bạn đang tìm kiếm.

Kết luận

Như những gì thấy, có nhiều tùy chọn để trợ giúp việc kiểm tra trạng thái các thiết lập bảo mật mà bạn triển khai bằng cách sử dụng GPO. Các công cụ này tất cả đều được xây dựng bên trong và rất hữu dụng. Cần phải có các đặc quyền quản trị viên để chạy chúng, tuy nhiên khi thực hiện, bạn có thể dễ dàng thấy được thiết lập nào được áp dụng, thiết lập nào không, và các lý do cho việc nó không được áp dụng.

Văn Linh (Theo Windowsnetworking)